安全研究员木糖醇已经发现了一种 名为撒旦的新Ransomware as a Service或RaaS 。该服务允许任何想要的犯罪者注册一个帐户并创建他们自己的定制版本的撒旦勒索软件。

一旦勒索软件被创建,那么犯罪者将决定如何分发勒索软件,而RaaS将处理赎金付款并添加新功能。对于这项服务,RaaS开发人员将受害者支付的任何款项减少30%。根据撒旦RaaS的广告,开发者会根据会员收到的付款量减少他们的减价。

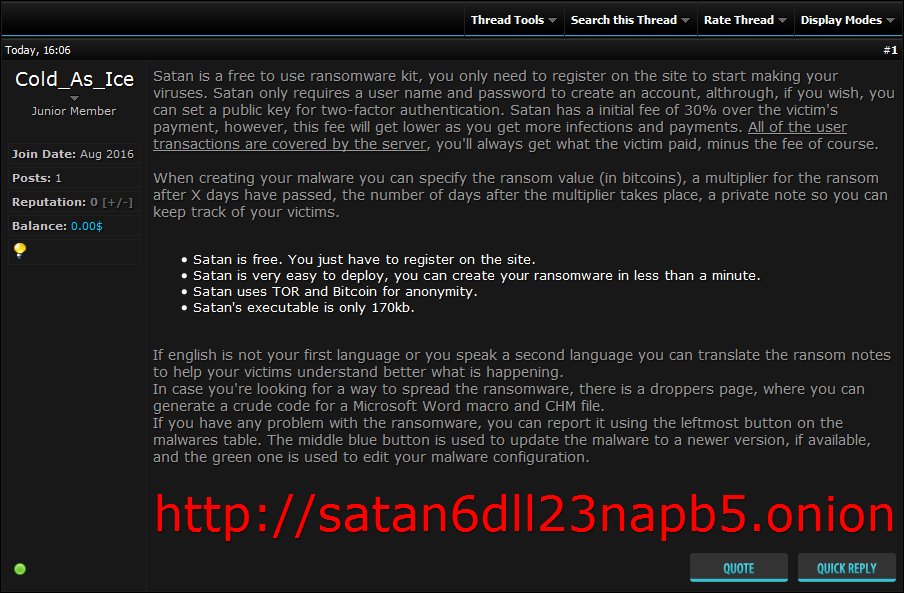

当一个人第一次去到撒旦RaaS时,他们将会看到一个主页,描述这个服务是什么以及一个犯罪分子如何能够用它赚钱。

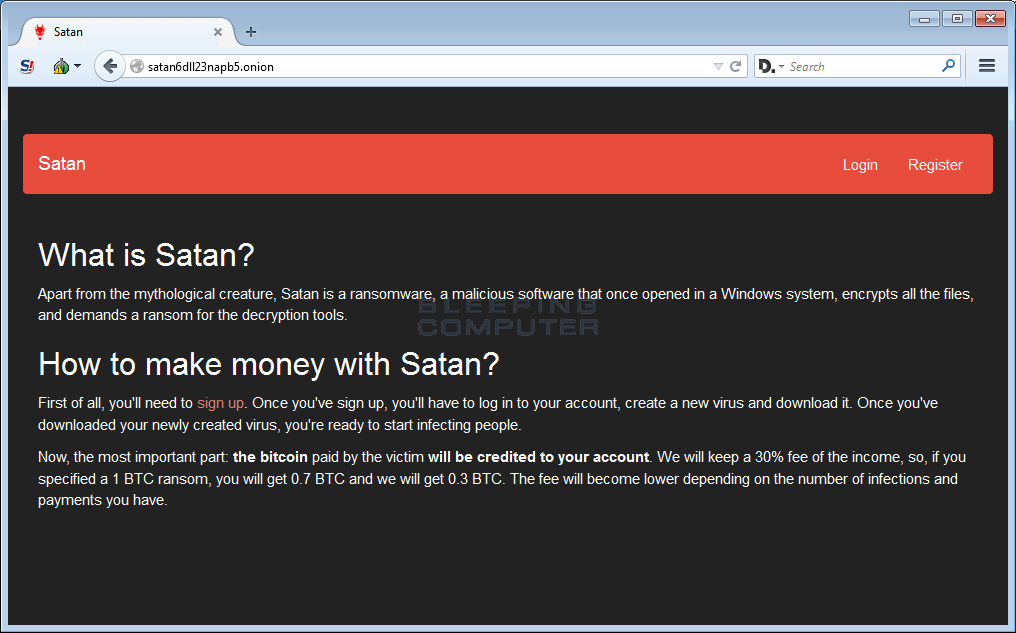

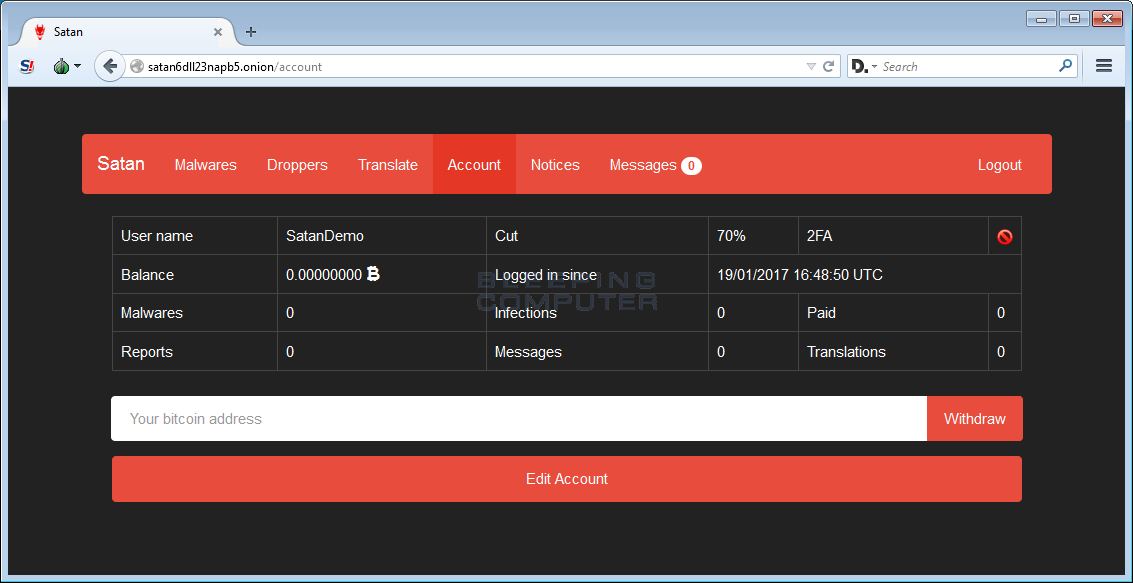

一旦用户注册一个帐户并登录,他们将会看到一个联属控制台,其中包含各种可用于帮助分发勒索软件的页面。这些页面是恶意软件,Droppers,翻译,帐户,通知和消息页面。

当有人登录时显示的第一页是恶意软件页面,该页面允许犯罪分子配置他们非常定制版本的撒旦勒索软件的各种设置。在定制方面,没有太多的选择。用户可以指定赎金金额,在一定天数之后它上涨多少,以及赎金付款应该增加的天数。

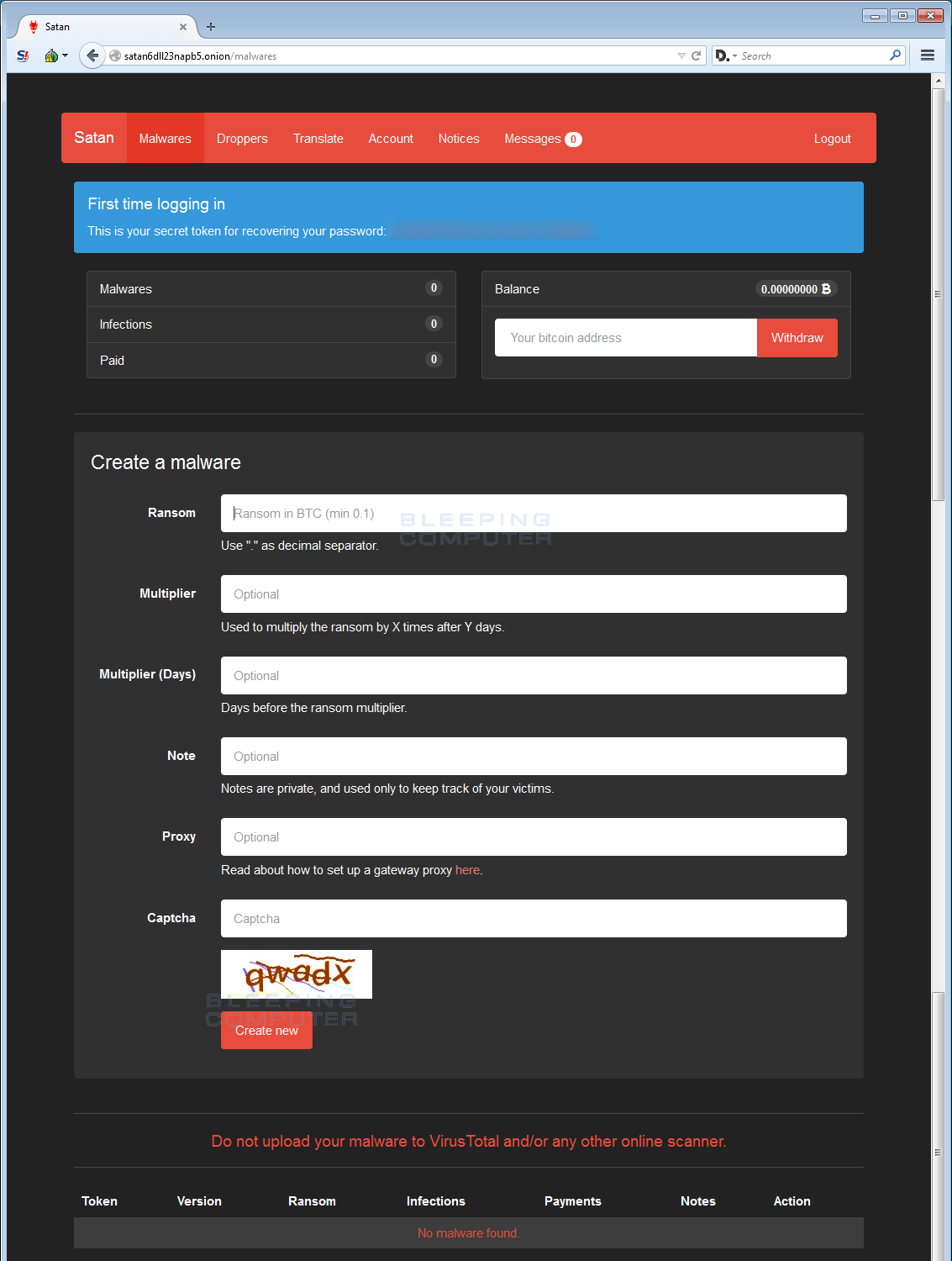

下面显示的Droppers页面提供的代码可帮助会员创建恶意Microsoft Word宏或CHM安装程序。然后,这些联盟可以通过SPAM或其他方式分发勒索软件。

这是我第一次看到像这样的公共RaaS提供关于分发方法的提示和帮助。这种类型的手持可以让一个好奇的会员变成一个活跃的会员。

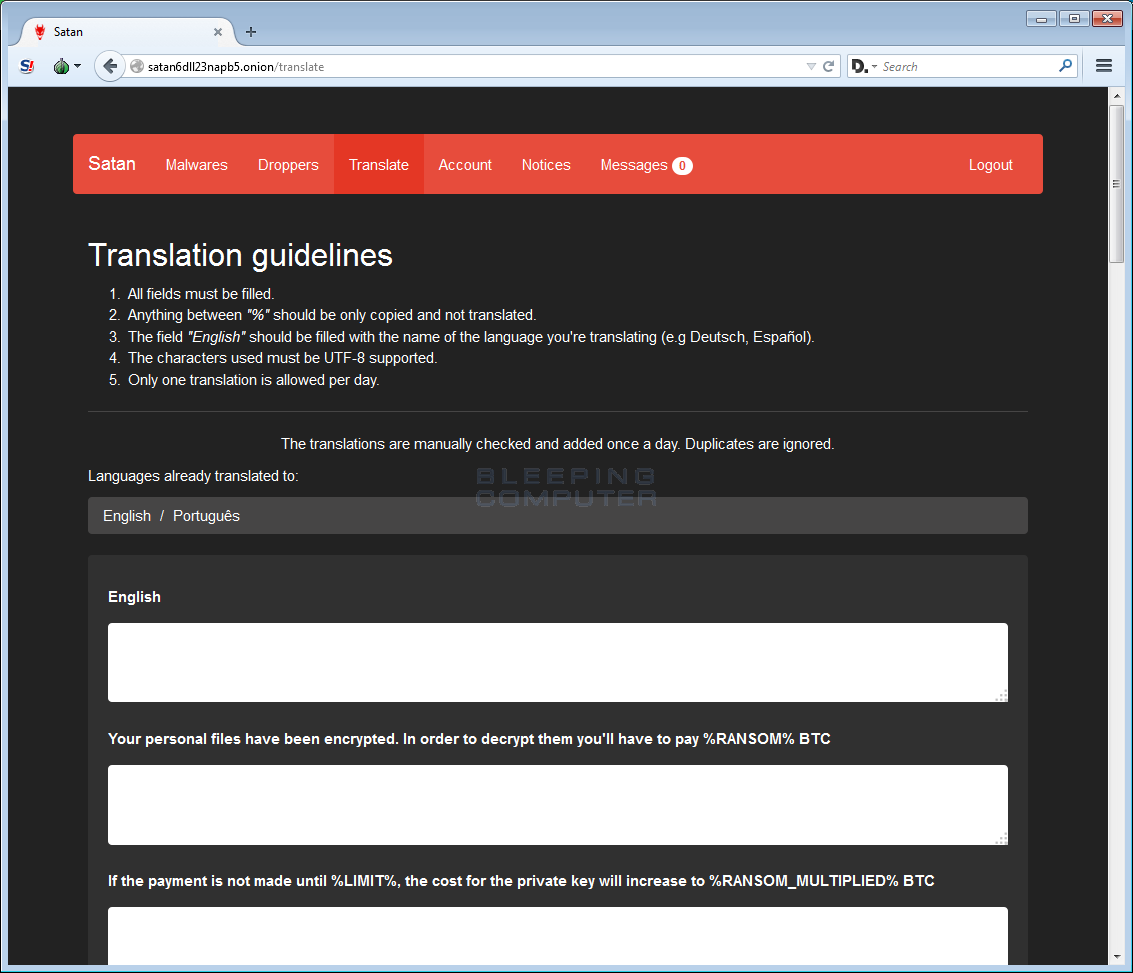

该翻译页面允许分支机构拓展赎金票据使用撒旦的语言。

该帐户页面中,该子公司可以看到的人感染量,支付的金额等信息。

最后还有一个Notices页面,它将用于显示来自RaaS开发者的消息,以及一个可用于“客户服务”请求的消息页面。

当安装了Satan Ransomware时,它会检查它是否在虚拟机下运行,如果是,则会终止。一旦执行,它将自己注入TaskHost.exe并开始加密计算机上的数据。目前还不知道什么是Satan使用的加密算法,但是它将以下列扩展名为目标文件:

.incpas, .mp4, .pab, .st6, .sas7bdat, .wmv, .backup, .drf, .ibank, .3ds, .odg, .cer, .tif, .cs, .dotx, .7z, .png, .bak, .ibz, .db3, .pbl, .3fr, .dxf, .nk2, .bkp, .mdf, .svg, .xlm, .3dm, .pct, .java, .pot, .sxi, .ibd, .sxw, .pspimage, .ppt, .kbx, .ppsm, .ndd, .txt, .pdb, .say, .backupdb, .fla, .swf, .asx, .accdt, .mp3, .ycbcra, .erf, .cr2, .pfx, .potx, .qby, .sqlite, .blend, .class, .pat, .odp, .gray, .qbw, .tib, .thm, .htm, .mos, .rm, .key, .std, .tlg, .lua, .pst, .sqlitedb, .grey, .cdr4, .dc2, .ce1, .ps, .tex, .eml, .xlam, .pages, .st8, .jar, .st7, .potm, .sdf, .db-journal, .pcd, .aspx, .rwl, .kpdx, .fmb, .xlr, .gry, .kc2, .oil, .moneywell, .xlk, .sti, .accdr, .oth, .c, .xml, .nd, .mdb, .pem, .erbsql, .bpw, .ffd, .ost, .pptm, .dwg, .zip, .qbm, .cdx, .des, .dng, .pdd, .cfp, .nyf, .cgm, .sldm, .xla, .odf, .raf, .crw, .mef, .raw, .x11, .nsd, .fff, .design, .dcs, .ptx, .al, .ns2, .bik, .back, .accdb, .nwb, .cpi, .ads, .odt, .sqlite3, .docm, .drw, .pl, .nx2, .fpx, .rdb, .otp, .msg, .accde, .agdl, .php, .csv, .py, .rtf, .ach, .sda, .ddd, .asf, .dotm, .cmt, .h, .hbk, .xlsx, .s3db, .tga, .wav, .iif, .dxb, .sql, .db, .sd0, .bgt, .djvu, .jpg, .doc, .craw, .mpg, .sxd, .kdc, .jpeg, .psafe3, .flac, .dtd, .act, .qba, .vob, .cdrw, .eps, .bkf, .mdc, .rar, .mov, .cdf, .m4v, .ab4, .bank, .pps, .cib, .dot, .dgc, .exf, .flv, .xlsb, .ddrw, .adb, .srw, .plc, .csh, .xls, .fxg, .otg, .pas, .xlt, .indd, .rwz, .xltx, .apj, .stw, .xltm, .orf, .ott, .qbb, .max, .cls, .obj, .docx, .dcr, .cdr3, .qbx, .pdf, .nef, .ots, .srt, .ddoc, .rat, .phtml, .m, .dbx, .nxl, .avi, .p12, .awg, .dbf, .ns3, .mmw, .prf, .wallet, .rw2, .jin, .odc, .qbr, .ppsx, .ns4, .wpd, .wps, .nsh, .dxg, .fhd, .dac, .wb2, .nrw, .odb, .ait, .jpe, .odm, .sldx, .fdb, .acr, .war, .oab, .sxc, .cpp, .r3d, .hpp, .asm, .st5, .stx, .xis, .dds, .xlsm, .p7c, .cdr5, .3g2, .mrw, .sr2, .html, .cdr, .idx, .st4, .bdb, .kdbx, .nsg, .der, .ods, .myd, .nop, .ppam, .pptx, .yuv, .xlw, .mfw, .nsf, .csl, .php5, .p7b, .crt, .asp, .srf, .jsp, .cdr6, .sxm, .iiq, .3gp, .ce2, .arw, .bay, .ai, .sxg, .psd, .3pr, .fh, .pef, .x3f, .sik, .bpp, .vmdk, .spi, .bup, .cvt, .bb, .fkc, .tjl, .dbk, .swp, .fb, .vib, .dtb, .bke, .old, .bkc, .jou, .rpb, .abk, .sav, .bkn, .tbk, .fbw, .vrb, .spf, .bk, .sbk, .umb, .ac, .vbk, .wbk, .mbk当它加密了一个文件时,它会拼凑它的名字并将.stn扩展名附加到文件中。例如,test.jpg可能会变成ahasd.stn。在对文件进行加密的同时,它还会在每个文件夹中创建一个名为HELP_DECRYPT_FILES.html的勒索音符,以便对文件进行加密。

完成对计算机的加密后,它将执行C:\ Windows \ System32 \ cipher.exe“/ W:C 命令擦除C:驱动器上未使用空间的所有数据。

最后,它会显示赎金记录,其中包含唯一的受害者ID和TOR付款网站的URL。

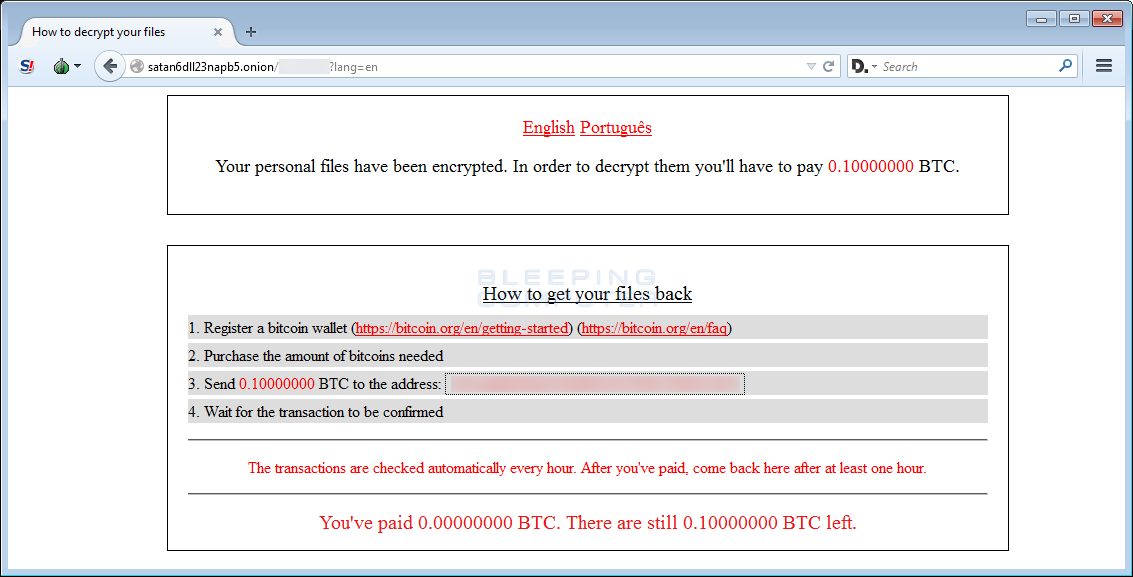

当受害者点击其中一个附带的URL时,他们将被带到撒旦的付款站点,他们可以在那里获得付款指示。

不幸的是,目前没有办法免费解密这些文件。对于希望讨论此勒索软件或获得支持的用户,可以使用我们的专用帮助主题: Satan Ransomware帮助和支持主题。

HELP_DECRYPT_FILES.htmlhttps://ejmv6pxsuwqrofa3.onion.to https://satan6dll23napb5.onion.to https://satan6dll23napb5.onion.cab http://satan6dll23napb5.onion.tor2web.org satan6dll23napb5.onion SHA256: c04836696d715c544382713eebf468aeff73c15616e1cd8248ca8c4c7e931505