WanaCrypt的主程序启动时,首先会访问 iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com 或 fferfsodp9ifjaposdfjhgosurijfaewrwergwea.com 如果可以访问,则会停止工作。

目前该域名已经被注册,在互联网环境下,WanaCrypt应该已经不再起效。对于无法连接互联网的用户,可以在本地网络环境中增加该域名的解析,起到抑WanaCrypt活性的作用。或者在本机修改host文件,让该域名指向任意有效HTTP服务,都可以起到“免疫”的效果。无法连接互联网的用户需要自己手工修改指向一个内部可访问的HTTP服务,防毒墙可以在拦截到这个HTTP请求时返回成功信息。

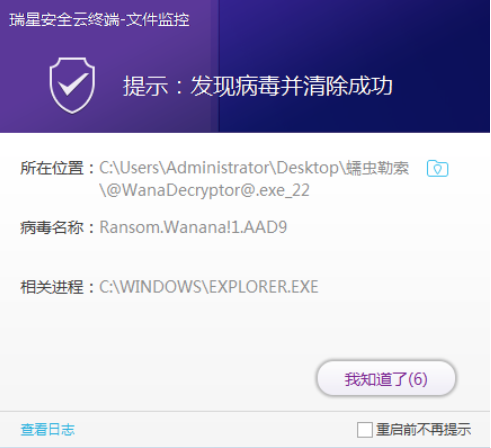

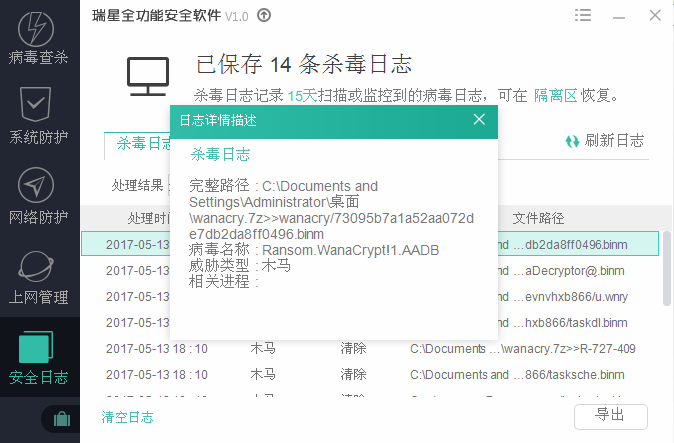

瑞星杀毒软件网络版查杀截图:

瑞星安全云查杀截图:

1. 更新微软MS17-010漏洞补丁,对应不同系统的补丁号对照表:

ESM版: 2.0.1.29

10网络版:22.04.63.50

11网络版:23.00.11.85

12网络版:24.00.12.60

13网络版:25.00.03.35

以上版本带的漏洞扫描功能已经可以支持以上补丁。

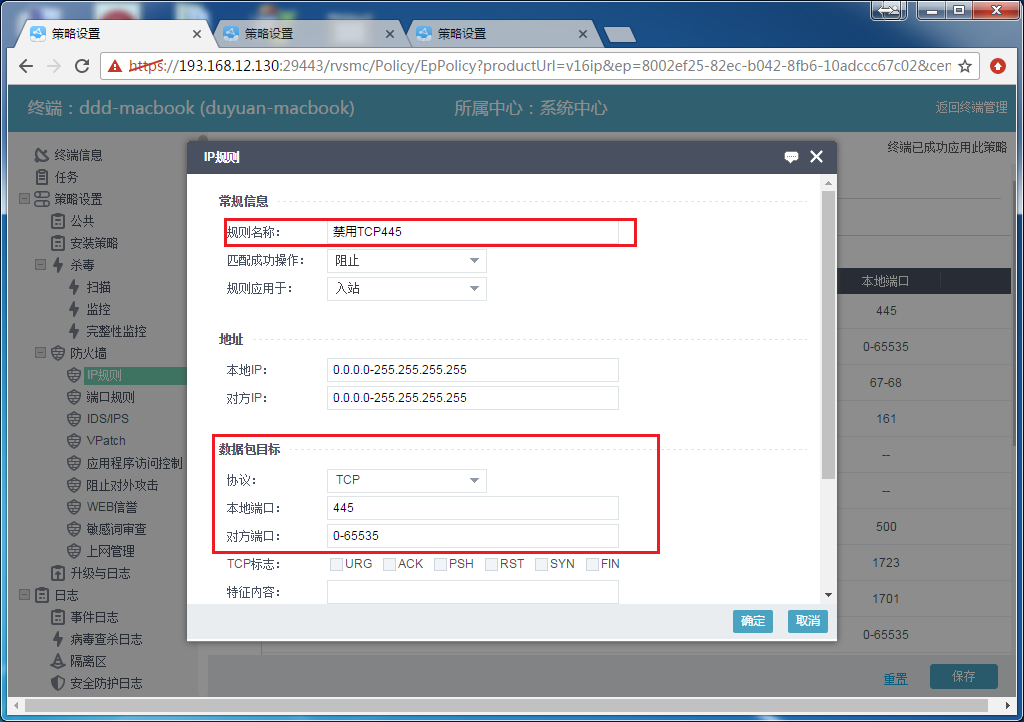

2. ESM产品安装了行为审计、防火墙组件的用户可以设置防火墙规则(XP或非XP系统都可以)

使用行为审计\IP规则策略,设置端口规则

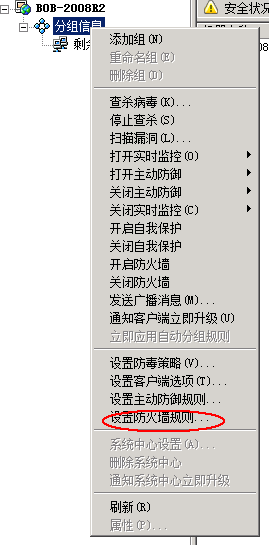

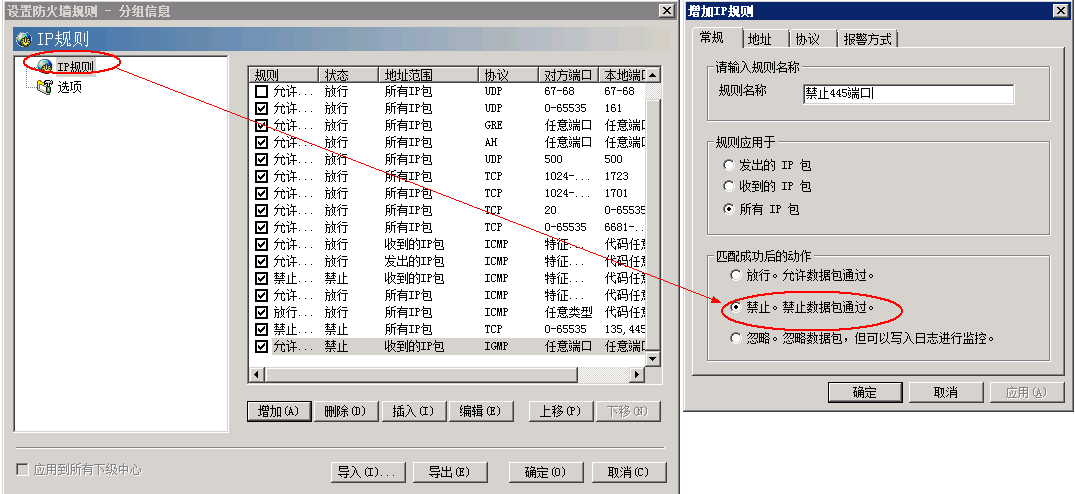

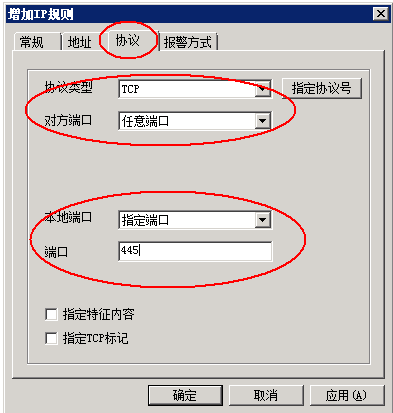

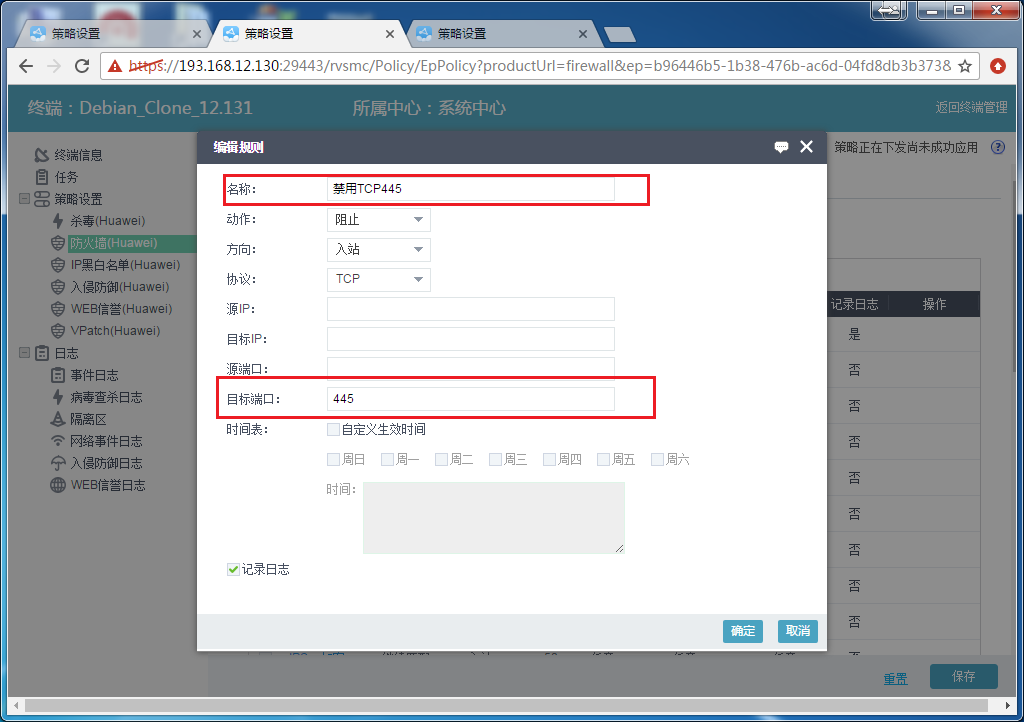

3. 网络版产品设置防火墙规则

通过控制,给组设置防火墙组规则,右键组,出操作菜单,设置防火墙规则

特别注意“常规”里一定要选择“禁止”,协议里协议类型选TCP,对方端口选任意端口,本地端口选指定端口,并填445

4. 使用公安专版或只有杀毒模块的用户

瑞星杀毒软件会进行病毒库紧急升级,用来查杀相应的病毒。 因为公安专版、单杀毒模块产品上就即不带漏洞补丁修复,又不带防火墙功能,所以请使用公安网内部的其他方式安装系统补丁或配置防火墙规则(也可参考下一条说明方案)进行防御措施。

5. 没有防火墙功能的用户,可以在终端上执行以下命令

netsh firewall set opmode enable

netsh advfirewall firewall add rule name="deny445" dir=in protocol=tcp localport=445 action=block

netsh advfirewall firewall add rule name="deny139" dir=in protocol=tcp localport=139 action=block

netsh firewall set portopening protocol=TCP port=445 mode=disable name=deny445

netsh firewall set portopening protocol=TCP port=139 mode=disable name=deny139

也可以将上述命令保存为.bat批处理文件,管理员权限直接运行,制作.bat批处理文件方法:

(一)关闭系统445文件共享端口

1、安装了瑞星虚拟化系统安全软件最新版windows安全防护终端的用户可以在 “网络防护”功能中增加新的“IP规则”以关闭445端口,防止黑客通过445端口共享入侵感染系统。具体步骤如下:

开启windows安全防护终端的“网络防护”功能

在“IP规则”中增加禁用共享445端口的规则设置

亦可通过瑞星虚拟化系统安全软件管理中心进行规则设置

通过系统管理中心的终端管理对终端规则进行设置

设置终端的“IP规则”

增加禁用共享445端口的规则设置

注:此设置方法也可应用于策略模板生成,生成的模板可以批量应用于环境内的所有终端。

2、使用了瑞星虚拟化系统安全软件华为无代理防火墙的用户,亦可通过增加防火墙规则,关闭445共享端口,实现无代理网络安全防护。设置方法如下:

增加无代理防火墙禁用共享445端口的规则

3、如果没有使用瑞星虚拟化系统安全软件的网络防护功能,也可采用以下临时解决方案暂时缓解安全问题:

A.打开“Windows防火墙”,在“高级设置”的入站规则里禁用“文件和打印机共享”相关规则。

B.或通过在终端上执行命令关闭445端口共享,命令如下:

netsh firewall

set opmode enable

netsh advfirewall

firewall add rule name=”deny445” dir=in protocol=tep localport=445 action=block

通过管理员权限直接运行即可。

(二)针对SMB远程代码执行漏洞进行补丁修补

1、通过修补Microsoft 安全公告 MS17-010 - 严重安全漏洞补丁https://technet.microsoft.com/zh-cn/library/security/MS17-010,解决黑客利用SMB的远程代码执行漏洞感染计算机的问题。

对应操作系统漏洞补丁编号如下:

| 系统 | 补丁号 |

| Windows Vista/ Windows Server 2008 | KB4012598 |

| Windows 7/ Windows Server 2008 R2 | KB4012212/KB4012215 |

| Windows 8.1 | KB4012213/KB4012216 |

| Windows Server2012 | KB4012214/KB4012217 |

| Windows Server2012 R2 | KB4012213/KB4012216 |

| Windows 10 | KB4012606 |

| Windows 10 1511 | KB4013198 |

| Windows 10 1607 | KB4013429 |

2、如果担心补丁稳定性问题,亦可通过如下步骤临时缓解部分系统问题:

通过运行终端命令关闭SMB

适用于运行Windows XP的客户解决方法

net stop rdr

net stop srv

net stop netbt

适用于运行 Windows 8.1 或 Windows Server 2012 R2 及更高版本的客户的替代方法

对于客户端操作系统:

1、打开“控制面板”,单击“程序”,然后单击“打开或关闭 Windows 功能”。

2、在“Windows 功能”窗口中,清除“SMB 1.0/CIFS 文件共享支持”复选框,然后单击“确定”以关闭此窗口。

3、重启系统。

对于服务器操作系统:

1、打开“服务器管理器”,单击“管理”菜单,然后选择“删除角色和功能”。

2、在“功能”窗口中,清除“SMB 1.0/CIFS 文件共享支持”复选框,然后单击“确定”以关闭此窗口。

3、重启系统。

受此临时缓解方法的影响。目标系统上将禁用 SMBv1 协议。

有很多用户无法第一时间获取各类补丁,或者由于重要业务无法中断,无法安装补丁,还有很多用户不愿关闭自身的445端口文件共享以及SMB,同时又不希望自己被Wannacry影响环境内的安全,如果用户已经部署了瑞星虚拟化系统安全软件,那么可以通过开启入侵防御规则,有效解决此次Wannacry安全威胁,同时不影响当前环境的稳定性。

用户可以在安全防护终端本地开启IPS规则。

或者在瑞星虚拟化系统安全软件管理中心为需要保护的系统开启IPS防护规则

当然如果用户的数据中心使用的是瑞星虚拟化系统安全软件的无代理网络防护功能,我们亦可为用户提供无代理网络防护内的IPS防护功能,通过瑞星虚拟化系统安全软件管理中心为云环境内的虚拟机设置无代理IPS规则,解决数据中心内部的微分段网络内的安全风险。

(三)将防病毒软件病毒库更新至最新版本解决系统内的WannaCry勒索病毒。

对于已经部署瑞星虚拟化系统安全软件子产品的用户,可以将安全防护产品更新至2.0.0.40版本(病毒库版本:29.0513.0001)以上,即可解决本地存在的Wannacry勒索病毒。

用户亦可在更新至最新版本后通知数据中心或管理中心内全部环境上的子产品进行全盘查杀,已解决当前环境内的全部Wannacry安全威胁。

勒索病毒已经存在很久,并且已经成为最具威胁的恶意代码,由于黑客通过勒索软件可以获取大量的利益,因此,勒索软件的变种速度也极快,给各大安全厂商带来很多的麻烦,此次勒索软件使用的445共享端口,SMB远程执行漏洞,都是已知的安全缺陷或是安全漏洞,并且微软也已经发布了相应的安全补丁,所以提升安全防护意识,才是解决安全风险的第一要素。

(一)瑞星导线式防毒墙防护方法

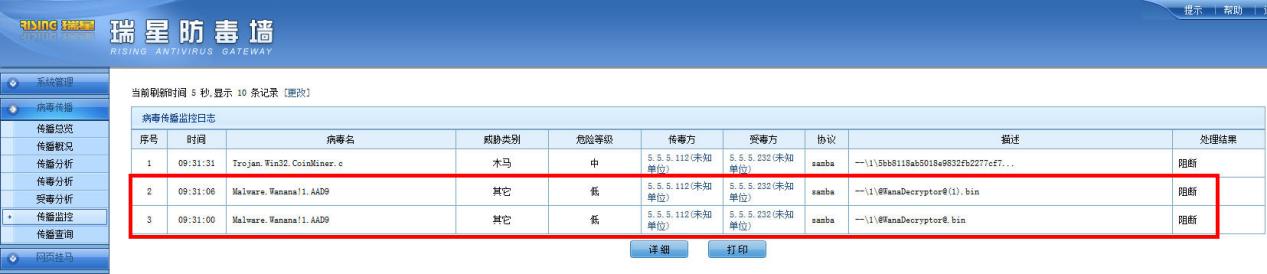

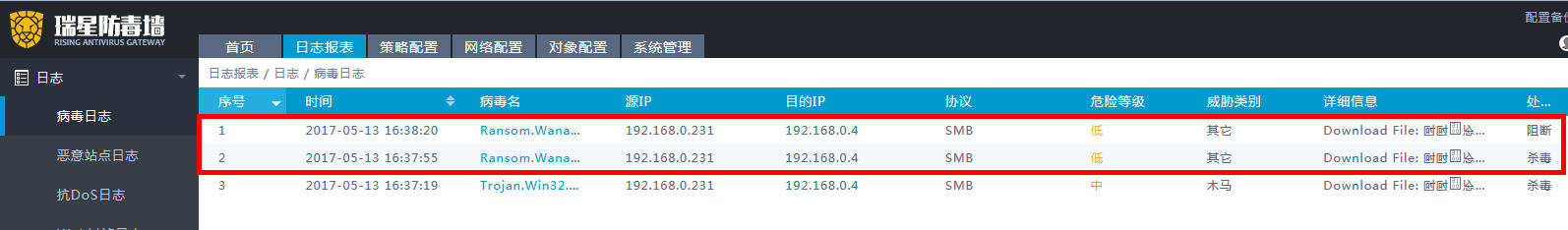

瑞星导线式防毒墙查杀截图:

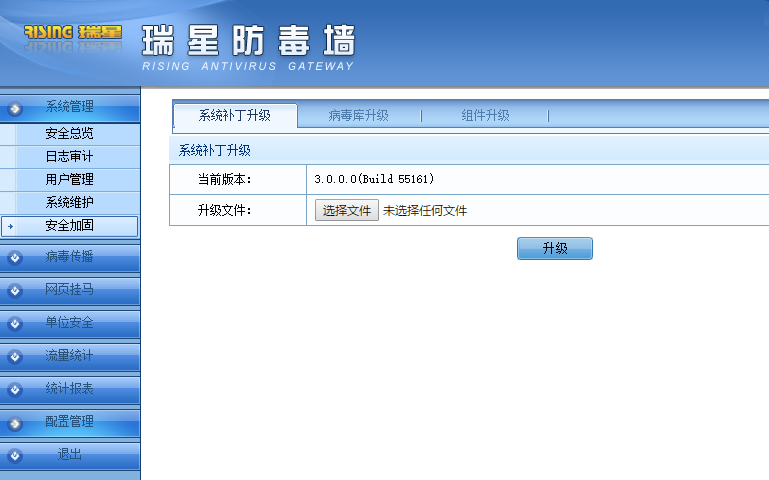

登录导线式防毒墙WEB管理界面,进入【系统管理】》【安全加固】菜单,选择"系统补丁升级"页面,使用瑞星官网最新发布的系统补丁对导线式防毒墙进行系统升级,如图所示:

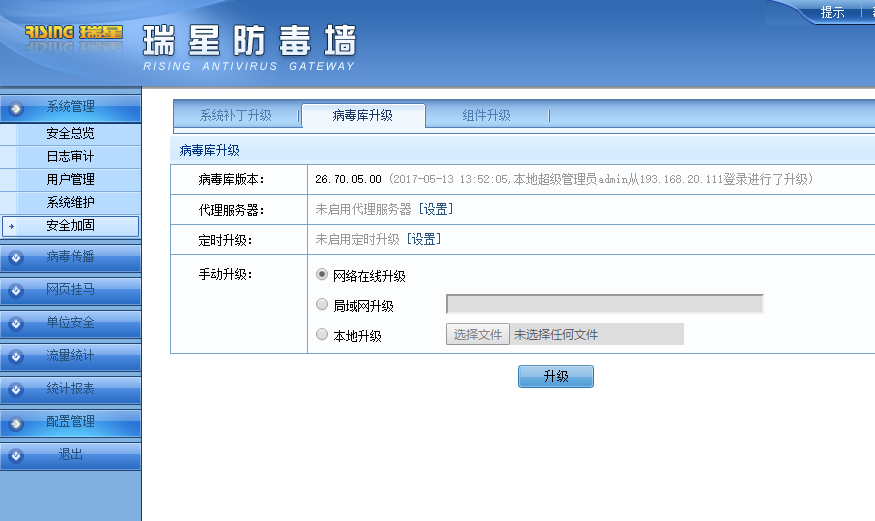

登录导线式防毒墙WEB管理界面,进入【系统管理】》【安全加固】菜单,选择"病毒库升级",使用瑞星官网最新发布的病毒库升级包,对导线式防毒墙进行病毒库的升级,最新版本的病毒库中已经加入了对勒索病毒各种变种病毒文件的检测,完成病毒库升级可以有效的检测并阻断勒索病毒文件的传播,如图所示:

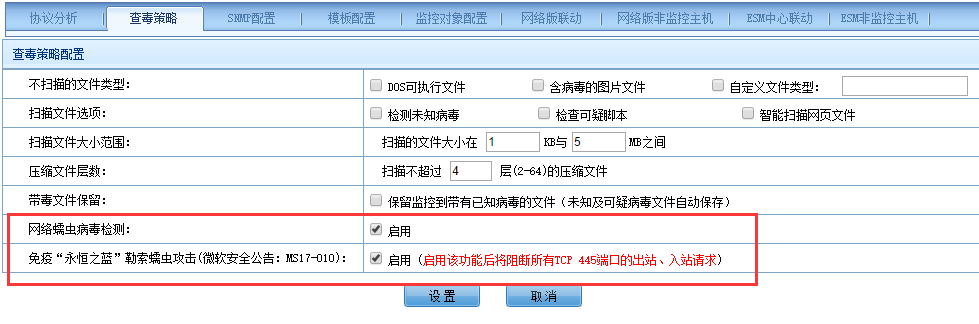

打开导线式防毒墙的【配置管理】》【高级配置】菜单,选择"查毒策略"配置页面,对导线式防毒墙的查毒策略进行配置,启用蠕虫病毒检测功能和免疫勒索病毒的处理,启用后,导线式防毒墙将阻断拦截蠕虫病毒和所有经过防毒墙 TCP 445端口的出站、入站请求,如下图所示:

(二)瑞星UTM2.0防毒墙防护方法

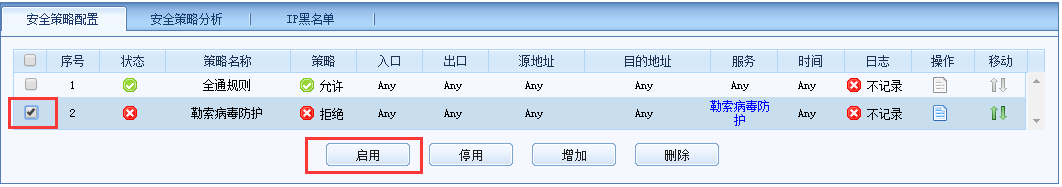

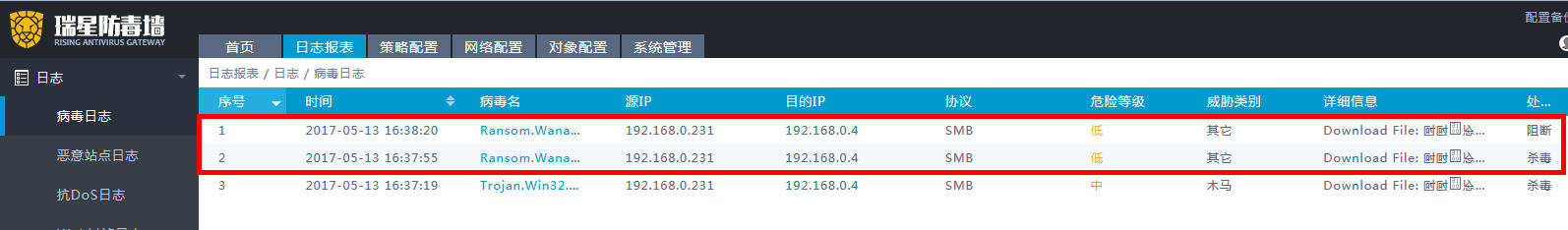

瑞星UTM防毒墙查杀截图:

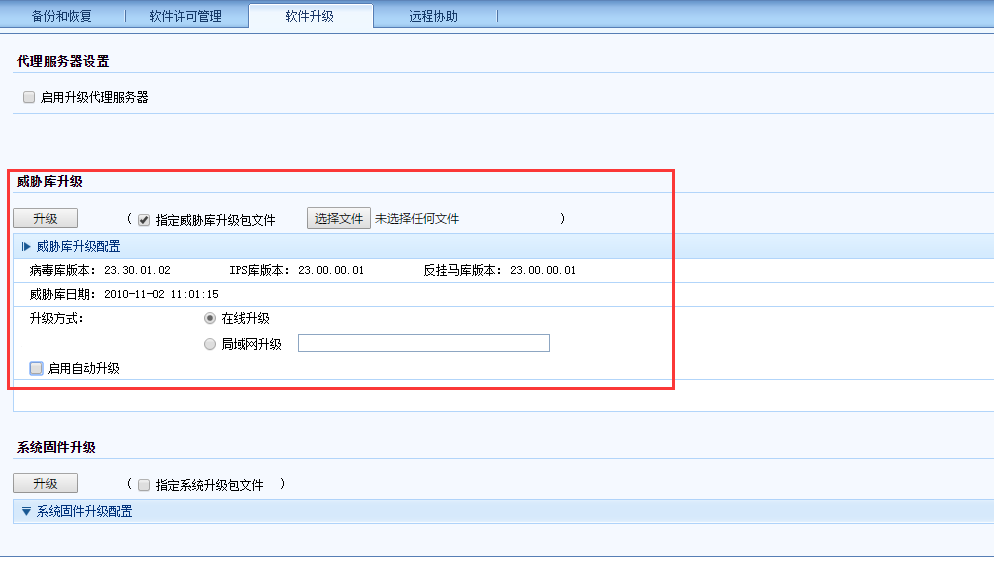

登录瑞星UTM2.0防毒墙WEB管理界面,进入【系统管理】》【系统维护】菜单,选择"软件升级"标签页,使用瑞星官网最新发布的病毒库升级包,对UTM2.0防毒墙进行病毒威胁库的升级,最新版本的病毒威胁库中已经加入了对勒索病毒各种变种病毒文件的检测,完成病毒库升级可以有效的检测并阻断勒索病毒文件的传播,如图所示:

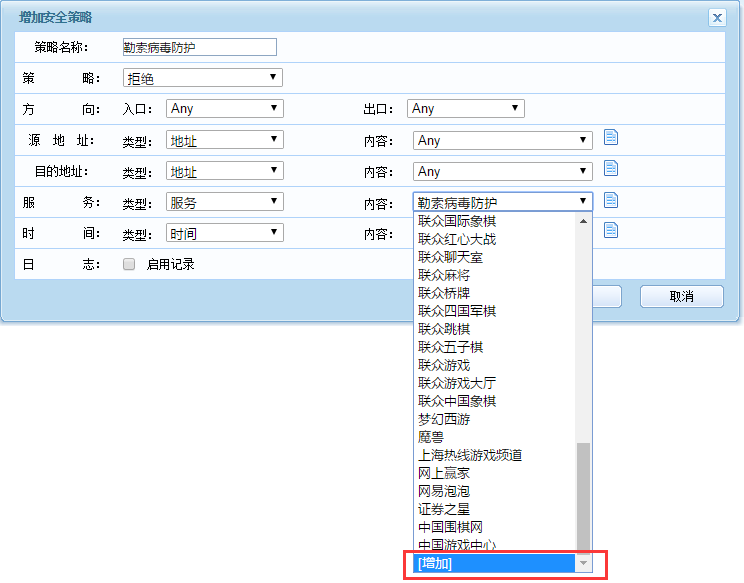

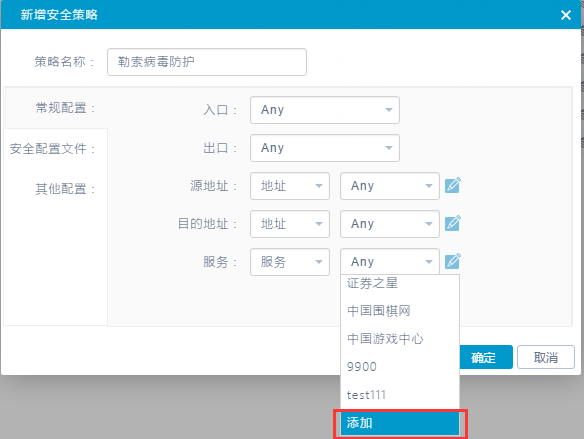

打开【防火墙】》【安全策略配置】菜单,选择"安全策略配置"标签页,在安全策略中点击"增加"添加一条安全策略,如图所示:

在新增的安全策略配置窗口中,选择服务内容配置项,在下拉菜单最下方选择【增加】,如下图所示:

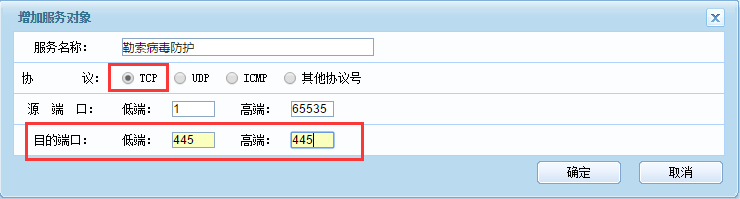

新增一个服务对象,服务对象的配置如下图所示:

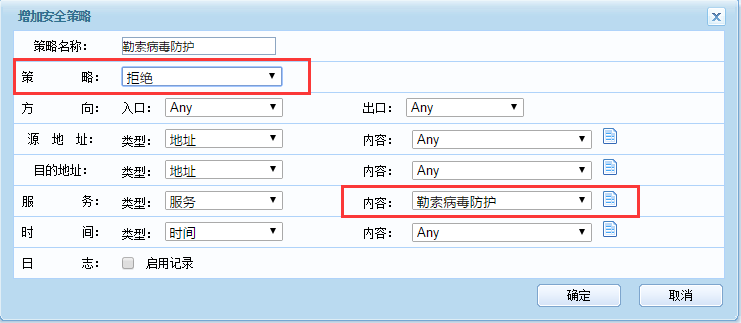

点击"确定"后,安全策略中服务内容将会增加一个勒索病毒防护的服务对象,如下图所示,选择新增的服务对象并点击"确定"完成防火墙安全策略的加。

回"安全策略配置"页面,勾选新增加的安全策略,点击"启用"按钮完成安全策略的启用,如下图所示,启用成功后,新增安全策略的状态变为 。

。

(三)瑞星下一代防毒墙防护方法

瑞星下一代防毒墙查杀截图:

登录瑞星下一代防毒墙WEB管理界面,进入【系统管理】》【软件升级】菜单,使用瑞星官网最新发布的病毒库升级包,对下一代防毒墙进行病毒威胁库的升级,最新版本的病毒威胁库中已经加入了对勒索病毒各种变种病毒文件的检测,完成病毒库升级可以有效的检测并阻断勒索病毒文件的传播,如图所示:

打开【策略配置】》【安全策略】菜单,点击屏幕下方的"新增"按钮,增加一条新的安全策略,如下图所示,在常规配置标签中,在服务内容下拉菜单最下方点击"添加"增加一条服务对象。

配置指定的协议和端口,如下图所示,点击"确定"完成服务对象的增加。

完成增加后在服务对象中选择新增的这条服务对象,如下图所示:

切换到"其他配置"标签页,将安全策略的处理动作设置为“拒绝”,如下图所示。

配置完成后,点击“确定”完成策略的增加。

返回安全策略列表,勾选新增的安全策略,点击下方的"启用"按钮,完成策略的启用,如下图所示,启用成功后,安全策略状态会变为 。

。

(四)瑞星网络安全预警系统全面监控

瑞星网络安全预警系统监控截图:

瑞星网络安全预警系统用户只需升级到最新版本,即可全面监控“永恒之蓝”勒索病毒的全网传播及感染情况。

1、Win7、Win 8.1、Win 10用户,尽快安装微软MS17-010的官方补丁。https://technet.microsoft.com/zh-cn/library/security/ms17-010.aspx

2、Windows XP用户,点击开始-》运行-》输入cmd,确定。在弹出的命令行窗口中输入下面三条命令以关闭SMB。

net stop rdr

net stop srv

net stop netbt

3、升级操作系统的处理方式:建议广大用户使用自动更新升级到Windows的最新版本。

4、在边界出口交换路由设备禁止外网对校园网135/137/139/445端口的连接。

5、在校园网络核心主干交换路由设备禁止135/137/139/445端口的连接。

6、及时升级操作系统到最新版本;

7、勤做重要文件非本地备份;

8、停止使用Windows XP、Windows 2003等微软已不再提供安全更新的操作系统。

据瑞星反病毒监测网监测, 这是不法分子通过改造之前泄露的NSA黑客武器库中“永恒之蓝”攻击程序发起的网络攻击事件。“永恒之蓝”通过扫描开放445文件共享端口的Windows电脑甚至是电子信息屏,无需用户进行任何操作,只要开机联网,不法分子就能在电脑和服务器中植入勒索软件、远程控制木马、虚拟货币挖矿机等一系列恶意程序。

利用445文件共享端口实施破坏的蠕虫病毒,曾多次在国内爆发。因此,运营商很早就针对个人用户将445端口封闭,但是教育网并未作此限制,仍然存在大量开放的445端口。据有关机构统计,目前国内平均每天有5000多台电脑遭到NSA“永恒之蓝”黑客武器的远程攻击,教育网已成重灾区!

瑞星安全专家分析:该勒索软件利用了微软SMB远程代码执行漏洞CVE-2017-0144,微软已在今年3月份发布了该漏洞的补丁。2017年4月黑客组织影子经纪人(Shadow Brokers)公布的方程式组织(Equation Group)使用的“EternalBlue”中包含了该漏洞的利用程序,而该勒索软件的攻击者在借鉴了该“EternalBlue”后进行了这次全球性的大规模勒索攻击事件。

WannaCry勒索病毒 通过windows操作系统漏洞EternalBlue永恒之蓝 发起攻击。3月14 微软已经发布补丁,由于很多受害者没有及时安装补丁,导致被病毒攻击,计算机中的文件被加密。

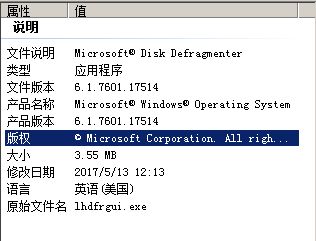

1. 病毒伪装为Windows系统文件

图:伪装系统文件

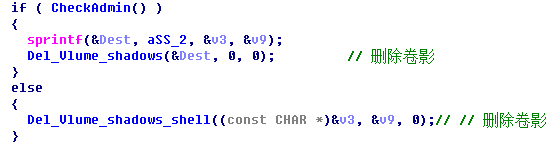

2. 病毒会删除windows自动备份 无法还原被加密的文件

图:删除备份

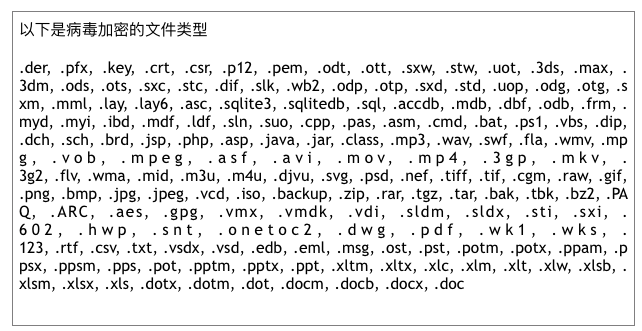

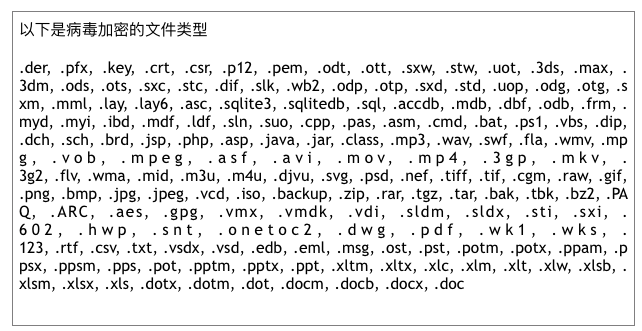

3. 病毒会加密指定类型的文件

图:加密的文件类型

4. 加密后的文件添加后缀 .WNCRYT

图:加密的文件类型

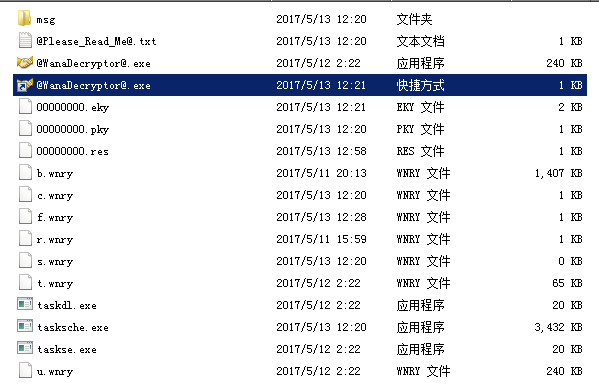

5. 释放病毒文件

释放到C:\ProgramData\dhoodadzaskflip373目录下

图:释放的病毒

6. 伪装为系统服务

图:伪装为服务

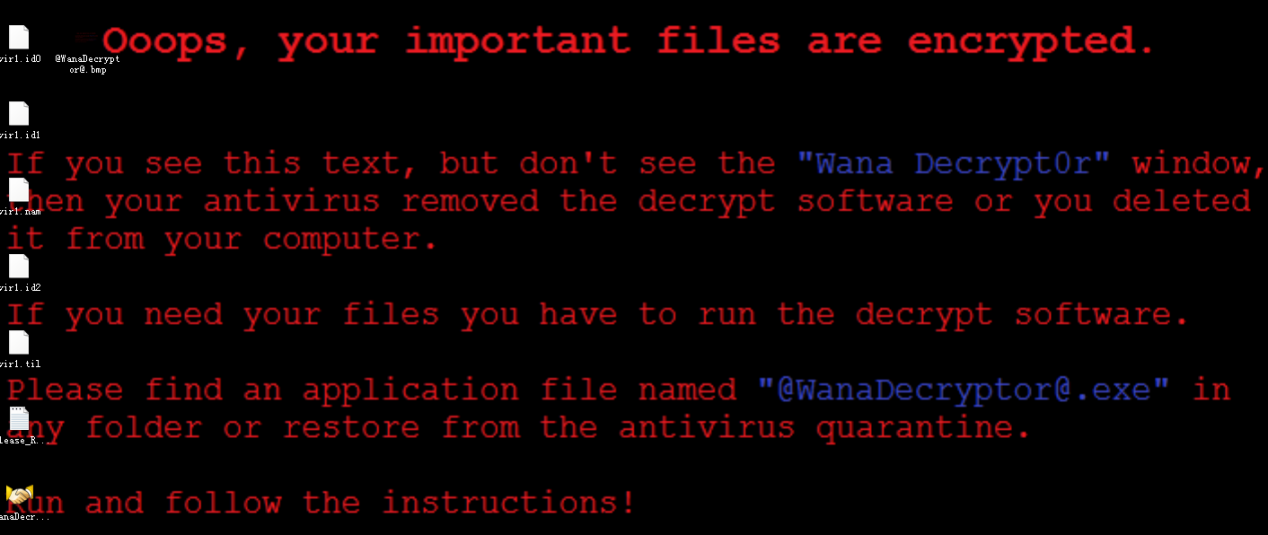

7. 修改桌面背景 显示勒索信息

图:勒索信息

8. 作者的比特币钱包地址

图:比特币钱包地址

Q:请详细介绍一下此次事件?

A:2017年5 月12 日晚上20 时左右,全球爆发大规模蠕虫勒索软件感染事件,用户只要开机上网就可被攻击。五个小时内,包括英国、俄罗斯、整个欧洲以及国内多个高校校内网、大型企业内网和政府机构专网中招,被勒索支付高额赎金(有的需要比特币)才能解密恢复文件,这场攻击甚至造成了国内大量教学系统瘫痪,包括校园一卡通系统。

Q:影响范围如何?

A:仅仅几个小时内,该勒索软件已经攻击了99个国家近万台电脑。英国、美国、俄罗斯、德国、土耳其、意大利、中国、菲律宾等国家都已中招。且攻击仍在蔓延。据报道,勒索攻击导致16家英国医院业务瘫痪,西班牙某电信公司有85%的电脑感染该恶意程序。至少1600家美国组织,11200家俄罗斯组织和6500家中国组织和企业都受到了攻击。

Q:勒索病毒是如何传播的?

A:据瑞星反病毒监测网监测,这是不法分子通过改造之前泄露的NSA黑客武器库中“永恒之蓝”攻击程序发起的网络攻击事件。“永恒之蓝”通过扫描开放445文件共享端口的Windows电脑甚至是电子信息屏,无需用户进行任何操作,只要开机联网,不法分子就能在电脑和服务器中植入勒索软件、远程控制木马、虚拟货币挖矿机等一系列恶意程序。

利用445文件共享端口实施破坏的蠕虫病毒,曾多次在国内爆发。因此,运营商很早就针对个人用户将445端口封闭,但是教育网并未作此限制,仍然存在大量开放的445端口。据有关机构统计,目前国内平均每天有5000多台电脑遭到NSA“永恒之蓝”黑客武器的远程攻击,教育网已成重灾区!

瑞星安全专家分析:该勒索软件利用了微软SMB远程代码执行漏洞CVE-2017-0144,微软已在今年3月份发布了该漏洞的补丁。2017年4月黑客组织影子经纪人(Shadow Brokers)公布的方程式组织(Equation Group)使用的“EternalBlue”中包含了该漏洞的利用程序,而该勒索软件的攻击者在借鉴了该“EternalBlue”后进行了这次全球性的大规模勒索攻击事件。

Q:加密的文档类型有哪些?

A:

Q:用户有什么补救措施和建议吗?

A:1、Win7、Win 8.1、Win 10用户,尽快安装微软MS17-010的官方补丁。https://technet.microsoft.com/zh-cn/library/security/ms17-010.aspx

2、Windows XP用户,点击开始-》运行-》输入cmd,确定。在弹出的命令行窗口中输入下面三条命令以关闭SMB。

net stop rdr

net stop srv

net stop netbt

3、 升级操作系统的处理方式:建议广大用户使用自动更新升级到Windows的最新版本。

4、在边界出口交换路由设备禁止外网对校园网135/137/139/445端口的连接。

5、在校园网络核心主干交换路由设备禁止135/137/139/445端口的连接。

6、及时升级操作系统到最新版本;

7、勤做重要文件非本地备份;

8、停止使用Windows XP、Windows 2003等微软已不再提供安全更新的操作系统。

Q:用户已经中毒怎么办?

A:首先立即断网,如电脑中有需要恢复的重要文件,则立即联系专业安全厂商,等待解决方案,瑞星客服紧急联系方式:在线咨询 / 010-82616666 (7X24小时:18600176950 / 15611628752)

个人

企业