勒索病毒兴起于2017年5月份,从最开始的“永恒之蓝”(WannaCry)发展到现在已经出现了五花八门的病毒变种,并且正在以惊人的速度发展。我们对勒索病毒的分类,是根据后缀名来进行分类的,诸如:.Java、reserve、bip、LIN+、H3B、sav等等。实际上病毒的后缀名可以是任意类型,可以是字母、数据,甚至可以无后缀名。

不管是什么后缀名的勒索病毒,其实归根结底都是采用非对称的强加密将文件的底层数据流进行篡改,在计算机概念里一切皆数据,在实际的使用中数据是以文件的形式存放在计算机之中,任何文件都有它特定的结构,包括病毒文件也是如此。正常文件之所以能被预览,是因为这种结构是约定俗成的一种规范,只要文件解析器安装这种规范去解析,那么文件就能够被正常浏览。病毒文件之所以不能被预览,是因为它的结构被病毒用篡改底层数据流的方式破坏了,它变成了一种全新的无法被正常解析的结构。其实病毒文件是可以解析的,只是解析的方法在黑客手中,因为游戏规则是由黑客制定的。对于勒索病毒来说,由于加密强度大,想要逆向破解或者暴力破解变得不可能。

难道中了勒索病毒我们就只能束手就擒自认倒霉吗?肯定不是的,下面笔者以出现最为频繁的BIP勒索病毒为样本,结合实际例子给各位读者深度解析勒索病毒的恢复。至于其他后缀名的勒索病毒恢复方法,均可套用BIP勒索病毒的修复过程。

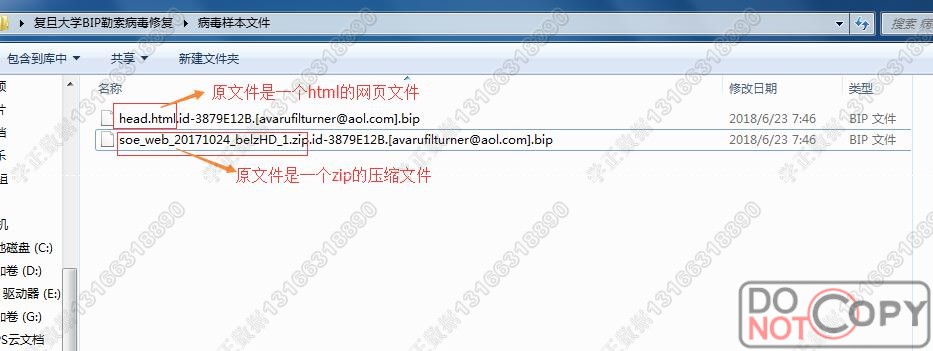

中了BIP勒索病毒的计算机一般是可以正常开机的,但是无法运行程序,甚至电脑的磁盘管理都无法进去。查看各个分区目录下的文件,会出现大量的BIP后缀名的文件。其形式:原文件名 + 病毒锁定的计算机ID + 黑客邮箱地址 + .bip的后缀名。如下图:第一个文件未被加密前是一个html网页文件,被BIP勒索病毒加密后,原文件名后面多了ID、邮箱、bip后缀。同一台电脑上的所有文件都会以相同的方式加密,勒索病毒会根据电脑的一些参数以及时间戳等信息生成一个固定的ID号。如当前这台电脑的ID就是“id-3879E12B”那么这台电脑上所有被加密的文件都是这一个ID号。需要说明的是,如果这台解密后,再次被BIP加密,ID号会变的,哪怕这台电脑的配置没有任何改动。所以处理勒索病毒,将感染源的exe文件找到非常关键,后面的部分我们会详细介绍怎么清除exe感染源。

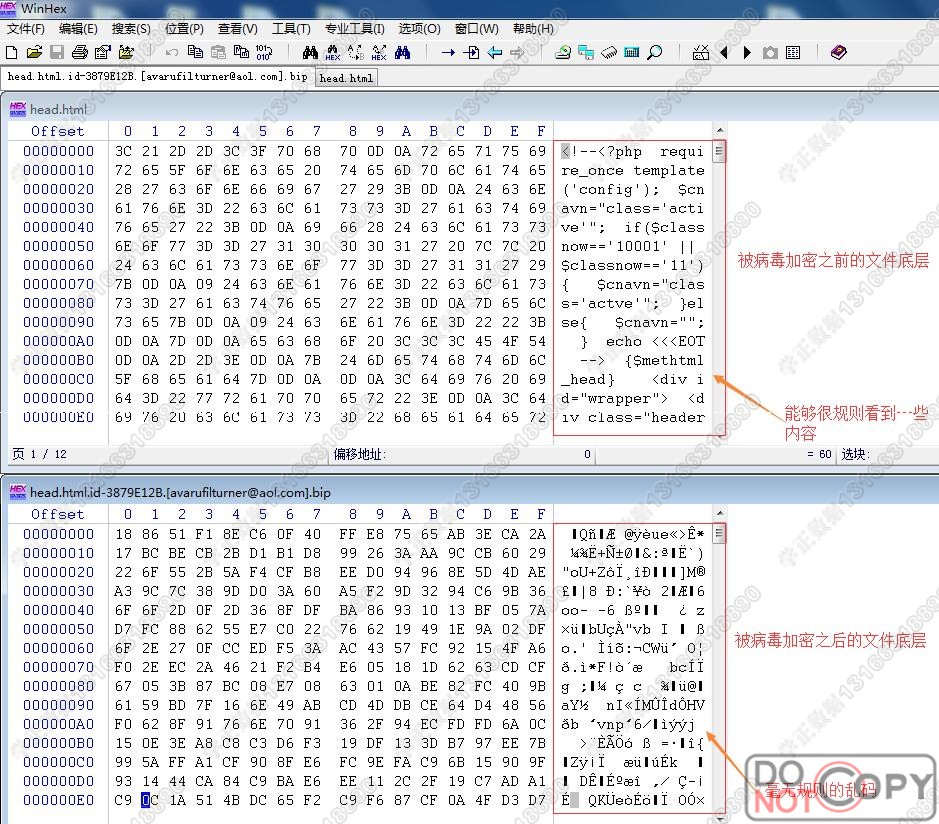

现在我们来看看被BIP病毒加密的“head.html”网页文件加密前后的底层数据流的变化。可以很明显的看到,被病毒加密前的网页文件是有文件结构的,加密后文件底层已经是乱码了。中了BIP勒索病毒的计算机上,所有的用户文件底层数据流都会被篡改。

对于已经中招的计算机,要第一时间断开网线,避免病毒进一步扩散感染局域网内的其他计算机。开机后不能进入正常系统病毒进行处理,因为这个时候病毒的exe感染源还没有被清除,病毒exe可执行文件会隔一段时间自我运行,如果在中了病毒的计算机上插入U盘或移动硬盘,很快U盘跟移动硬盘都会被感染加密。并且在中毒的电脑上创建新的文件,过一会新文件也会被感染并附加上病毒的后缀。基于此,我们需要在开机的时候按F8进入安全模式,又或者是进U盘PE系统。

接下来的一步很关键,中毒的计算机开机进入到安全模式或者U盘PE系统之后,对中病毒的所有重要文件进行备份,同时保存好黑客留下的勒索信息文件,勒索信息文件通常是txt或者网页文件。将重要数据和勒索信息保存到外置移动硬盘之后,拔下移动硬盘,重启电脑正常进入系统。

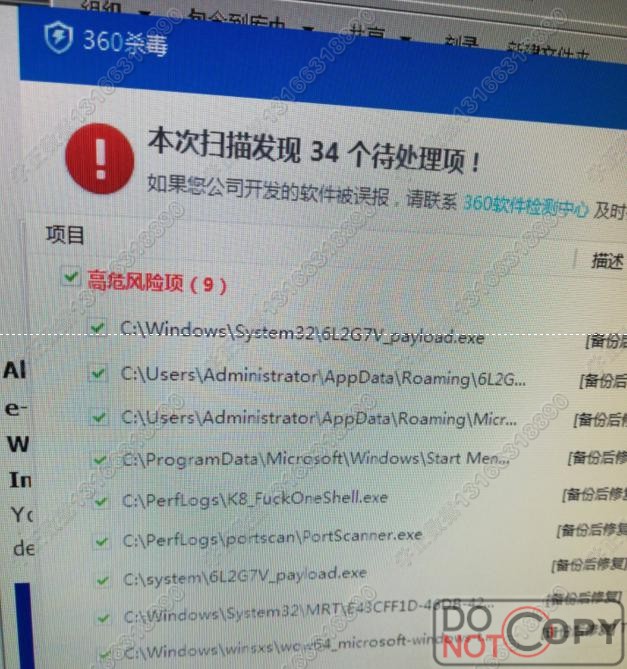

现在就要开始着手处理BIP勒索病毒的exe感染源,正常开机之后,我们用一个空白小U盘下载一个杀毒软件,这里笔者用最容易下载获取的360杀毒软件进行处理。利用外接U盘将360杀毒软件安装到中病毒的计算机上,然后对全盘进行扫描。病毒感染源exe文件通常会存在于系统盘C盘的各个文件路径下,当然也有存在D盘或者E盘等。所以我们需要对整个硬盘进行两到三次的全盘扫描,做到不遗漏任何一个感染源。否则将对后面的解密带来极大的麻烦,导致我们前脚解密,后脚就被感染源加密了(再次加密ID会变化,一个密钥只能解一个ID)。

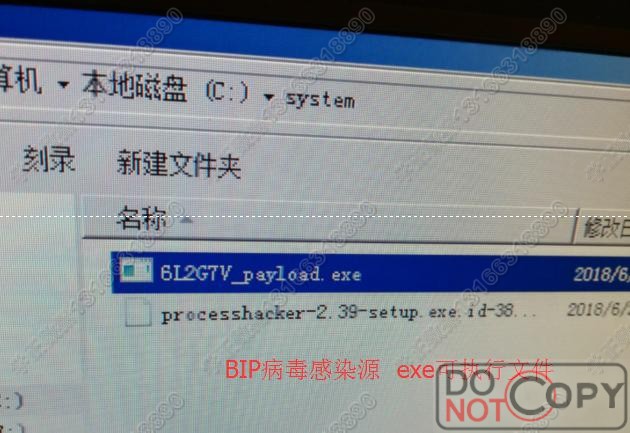

可以看到,360杀毒扫描出来了9个exe感染源“6L2G7V_payload.exe”感染源的文件名可能不一定全部相同,但本质都是可执行文件,并且攻克计算机之后,其获得了比较高的权限,可以隔一段时间时间自我运行,不光加密文件还可以将自身复制到其他文件目录下,同时还会向内网中其他计算机发起攻击。

用360杀毒软件全盘扫描找到病毒感染源exe文件之后,立即对其进行清理。千万不要好奇,将此文件复制到其他电脑上,这样会玩火自焚。

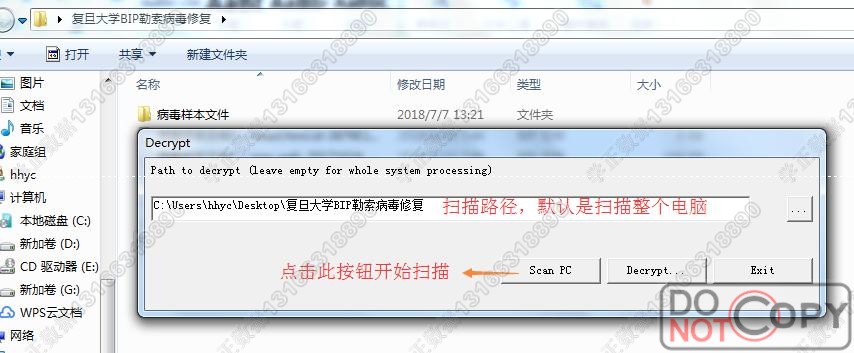

经过上面的步骤,前期的处理工作已经完成,主要就是备份重要数据,清除感染源。接下来我们进入到实质性的解密过程。首先用病毒扫描解密软件对杀过毒的计算机进行扫描,统计出中毒的文件数量,病毒ID,加密信息等内容。

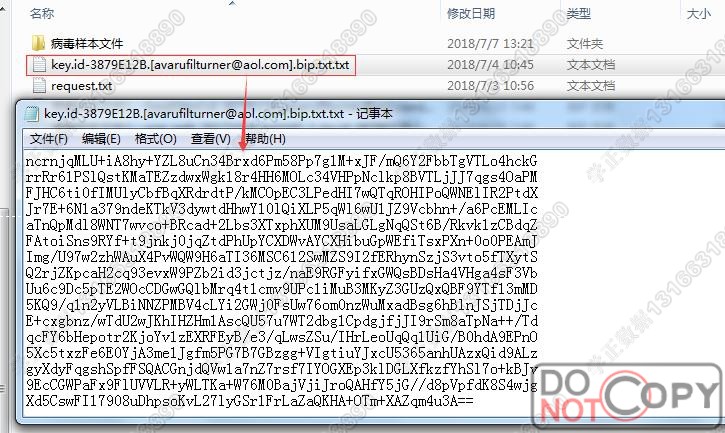

扫描完成后,程序会生成一个机器码。我们将此机器码保存,然后重复扫描三到四次,比较每次生成的机器码是否完全一样,如果不一样,千万不要进行后面的工作。

解密程序扫描生成的机器码,其实是一大片字符集,保存成一个txt文本文档。再次强调一定要对比几次扫描的字符集是不是完全一样。

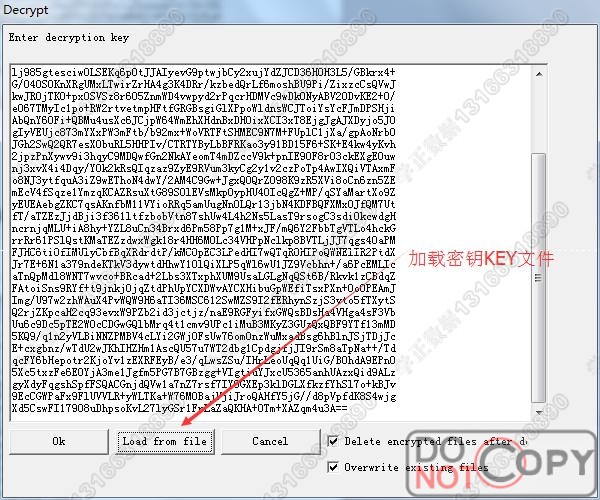

经过多次扫描确定唯一的机器码之后,通过唯一的机器码生成一个密钥Key文件。Key密钥文件其实也是一大段字符集的txt文本文档,其实机器码跟密钥KEY文件就相当于非对称加密里头的公钥跟私钥。

最后利用密钥Key文件对BIP病毒加密的文件进行解密恢复,恢复过程中,如果文件比较多,可能需要比较长的时间,这个时间段一定要保证电脑不断电,并且不要运行其他的程序,同时不能连接外网。为了做到万无一失,我们前面备份了中病毒的重要文件。如果这一步没有出错,前面的备份就用不上。

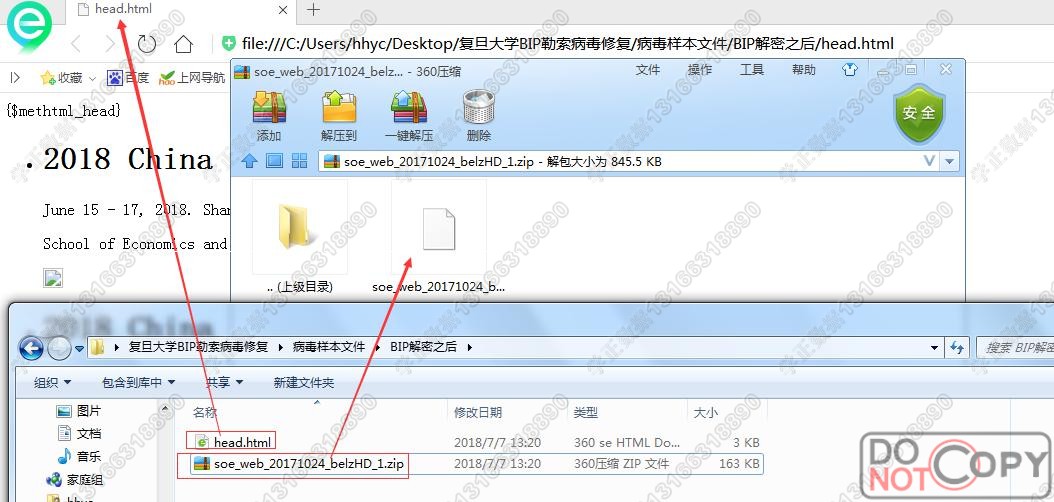

解密完成后,就可以完整的看到所有被加密的数据了。此时仍旧需要将解密后的数据再次备份,真正做到万无一失。

BIP勒索病毒解密成功之后,网页已经能预览,压缩包也能正常解压了。勒索病毒解密到这里就画下完美的句号了。

对于勒索病毒恢复,笔者最后有几句话要讲:勒索病毒预防胜于恢复,大部分计算机被勒索病毒攻破,基本都是通过远程端口感染的,尽量关闭远程端口,如果必须使用,切记远程端口不能使用弱密码。另外及时更新系统漏洞,在网络的世界里不要太多的好奇心,好奇心真的会害死猫。

总结一下勒索病毒恢复:勒索病毒恢复过程是不可逆的,一定要做好备份和杀毒。其次机器码跟密钥KEY一定要慎之又慎的做好确认,解密出来的数据要及时备份。

最后作为一个奋斗在数据恢复一线多年的工程师,处理过太多的数据恢复案例,衷心的希望每个人每个企业都不再有数据丢失!数据安全最重要也最简单的方式就是备份,数据备份胜于数据恢复。